1. ここから Google Apps を mkt-sys.jp で登録

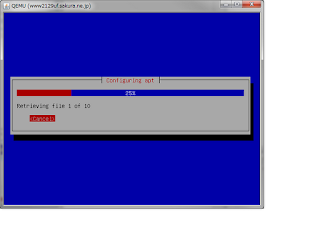

2. さくら VPS のサーバに apache を導入。コマンド一発。

$ sudo aptitude install apache2

$ sudo aptitude install apache2

3. さくら VPS のサーバに所有権確認用のファイルを配置。

4. お名前.com にてレンタル DNS レコードを設定。

その結果、こうなる。(塗りつぶしはさくら VPS の固定IP)

| ホスト名 | TYPE | VALUE | 優先 | 備考 |

|---|---|---|---|---|

| 未入力 | MX | ASPMX.L.GOOGLE.COM. | 10 | メール用 |

| 未入力 | MX | ALT1.ASPMX.L.GOOGLE.COM. | 20 | メール用 |

| 未入力 | MX | ALT2.ASPMX.L.GOOGLE.COM. | 20 | メール用 |

| 未入力 | MX | ASPMX2.GOOGLEMAIL.COM. | 30 | メール用 |

| 未入力 | MX | ASPMX3.GOOGLEMAIL.COM. | 30 | メール用 |

| 未入力 | MX | ASPMX4.GOOGLEMAIL.COM. | 30 | メール用 |

| 未入力 | MX | ASPMX5.GOOGLEMAIL.COM. | 30 | メール用 |

| CNAME | ghs.google.com. | メールサイトURLを http://mail.mkt-sys.jp/ にする | ||

| blog | CNAME | ghs.google.com. | blogger をカスタムドメインにする |

その結果、こうなる。(塗りつぶしはさくら VPS の固定IP)

5. Google Apps にてメールの URL を http://mail.mkt-sys.jp/ に変更する。

6. Blogger にて URL を http://blog.mkt-sys.jp/ に変更する。

今のところ Google Apps のメール以外は使う予定なしなので、ここまでやって反映されるまで放置したらおしまい。

さくら VPS (Ubuntu Server 10.04)設定エントリ一覧